用于電子護照的非接觸安全控制器

文章出處:http://www.xujuanpiju.com 作者:Calvin Lee 等 人氣: 發表時間:2011年12月02日

[文章內容簡介]:電子護照進入了一個集成非接觸安全控制器的新技術時代,隨著大規模的應用,這類文件的處理已經變得更安全和更方便。

在2006年10月26日之后通過美國免簽證計劃(VWP)辦理的任何護照必須是電子護照,這樣就可以免簽證進入美國。電子護照是集成了非接觸安全控制器的護照,其中保存了印制在護照紙面上的相同信息,包括持有者的名字、出生日期,以及其他生平信息。這些電子護照必須符合由國際民航組織(ICAO)制定的國際技術標準,該組織規定要求在安全控制器上保存安全等級和生物信息。VWP是推動電子護照實施的主要動力,從2006年11月開始,大約有33個國家推出或開始推行電子護照。

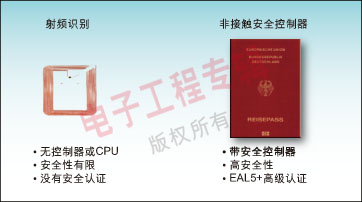

隨著電子護照的實施,也出現了很多公開討論非接觸控制器用于電子護照的安全性問題。市場上存在三種主要的“非接觸”芯片:“純粹”的RFID芯片,標準的微控制器和非接觸安全控制器。“純粹”的RFID芯片主要用于對象識別,不包含微控制器。因此,就安全性和功能來講,僅僅適合他們當前所使用的場合。配置適當射頻接口的標準微控制器可以用于非安全性的非接觸應用,但是與“純粹的”RFID芯片一樣,他們的使用并不適合個人身份文件。只有設計得當的非接觸安全控制器才能滿足電子護照應用的數據安全和隱私保護的高要求。

對于用于電子護照的半導體芯片來說,它必須保護存儲在其中的數據不受非法篡改。電子護照對非接觸安全控制器的通常規范要求包括:

1. 低功率非標準CPU內核;

2. 超過64K字節的安全EEPROM用于應用程序和數據;

3. 在25攝氏度下,EEPROM每個頁面的可擦寫次數至少大于500,000次;

4. 支持ISO/IEC 14443標準的B類和A類非接觸接口;

5. 經過驗證的真正隨機數發生器,支持AIS-31要求;

6. 雙密鑰三倍DES加速器支持對稱DES算法;

7. 先進的加密引擎支持非對稱的RSA和橢圓形曲線算法;

8. 符合CC EAL 5+的通用標準認證,支持BSI-PP-0002保護規范。

另外,芯片制造商的目標是設立防范多種威脅的有效、經過測試和認證的措施,這些威脅可以劃歸為三個主要的類別:故障誘導型攻擊、物理型攻擊和旁路攻擊。

當今對智能卡的攻擊已經發展成某種‘藝術性的行為’,這種行為的發起者在全球數以千計,從業余的到真正的專業人士。因此,“故障誘導攻擊”(也稱為“半入侵式攻擊”)已經成為安全評估和安全控制器認證的一個主要關注焦點。

用作智能卡控制器的集成電路通常是由硅晶片制成。硅片的電氣性能可能會受到不同的環境參數影響。例如,對于不同的電壓、溫度、光線、電離輻射以及電磁場,硅片的電氣特性會不一樣。改變這些環境參數,攻擊者就會嘗試引起故障,包括智能卡控制器中的程序錯誤。通常,攻擊者會想辦法讓芯片做出一個錯誤的判斷(例如,接受一個錯誤的登錄授權碼),從而允許訪問存儲器中保存的秘密數據。

另外一個有趣的變量是“存儲器轉存”(memory dump)—而不是泄露非秘密的身份數據,在故障誘導攻擊之后,安全控制器會輸出非常多的數據,包括部分的軟件、機密數據,或者甚至存儲的密鑰。使用“DFA”(差分錯誤攻擊法),在某些情況下只要一次故障計算,攻擊者就能通過使用成熟的數學算法獲得密鑰。

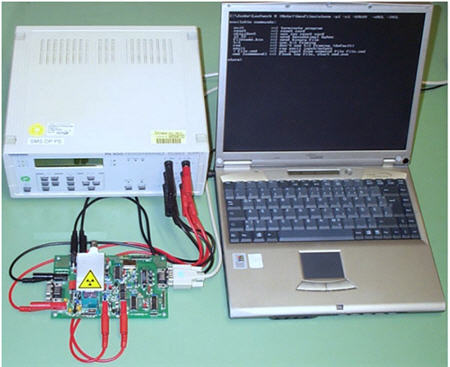

已知誘導故障的各種方法包括變化功耗、電磁誘導、利用可見光輻射芯片表面,或者使用放射性材料輻射芯片表面以及改變溫度。其中一些方法可以利用低成本的設備實現,使得他們成為業余攻擊者的理想選擇。

盡管當前的安全控制器的產品手冊中已經給出了防范這些攻擊方法的措施,但是只有測試才能驗證這些防范措施在實際使用中是否有效。由于這些控制器的性能可能有非常大的不同,因此通過獨立的評估和認證檢驗安全等級就非常重要。當前電子護照中使用的芯片在他們正式被確定使用之前,就需要通過全面的安全測試,但是這些安全測試的標準對于各國所使用的不同系統來說會有所不同。

從不同的觀點來看,針對故障誘導攻擊的各種測試都必須做,以便建立一種相互之間嚴格的依存關系。目前的芯片卡控制器的安全觀念基于以下三條防范要求:

1. 防止故障誘導;

2. 發現故障誘導條件;

3. 測試安全控制器的故障行為。

對電源和輸入信號進行濾波處理將成為第一道屏障。反應速度很快的穩壓器被用來在特定邊界抑制電壓瞬態變化。同樣,某些與時鐘源相關的異常現象也會被阻止。在利用高電壓變化對安全控制器進行攻擊時,僅憑穩壓系統是不能解決這種問題的,傳感器將成為第二道屏障的一部分。如果傳感器檢測到一個環境參數的臨界值,將會促發報警,以將芯片卡設置到一個安全狀態。電壓傳感器檢測電源,時鐘傳感器用來發現頻率的異常,溫度和光傳感器用來檢測光和溫度攻擊。光學攻擊方法也可能在芯片的反面進行,光傳感器對兩面的照射都能起到效果。第三道屏障是通過安全控制器內核本身實現的。硬件防范措施結合軟件的措施來實現有效的第三道防范屏障。軟硬件的組合是很必要的,純軟件的防范措施某些時候反而會成為故障攻擊的目標。

物理攻擊

攻擊者還能以更直接的方式通過硅片上的電路來實施攻擊—例如,將控制器的信號線連接到攻擊者的電子設備,然后讀出線上傳遞的機密信息,或者將他自己的數據注入芯片。為防范物理攻擊,首先很重要的措施是使用芯片內部存儲器加密,這意味著存儲在芯片上的數據是通過很強的加密算法進行過加密的,因此攻擊者即使能得到這些數據,也只能產生無用的信息。另外一方面,有效地保護罩措施也可以防止攻擊。在這種情況下,可以用微米級的保護線覆蓋安全控制器。這些線受到持續的監控,如果這些線相互之間被短路、斷開或損壞,則觸發報警。使用多種防護措施可以甚至防范那些高水平的攻擊設備。

旁路攻擊

攻擊者可以使用旁路方法通過仔細觀察芯片操作的參數來獲得機密數據信息(例如認證密鑰)。在功率分析(SPA—簡單功率分析、DPA—差分功率分析或者EMA—電磁分析)的情況下,攻擊者可以從功耗或發射的電磁場獲得這種信息,因為功耗和電磁場的大小會隨芯片內操作類型和處理數據的變化而變化。利用“時序攻擊”方法可以分析操作的時間,因為根據所處理的數據或者所使用的密鑰時序可能會有變化,從而被用來實施有效的攻擊。為防范旁路攻擊,可以在芯片內實現各種措施,包括隨機等待狀態、總線加擾和電流加擾等。這樣的措施可以使攻擊者得到的信息無效,這樣機密數據上承載的信息就不會泄露。

對不同的攻擊方法和防范措施的研究將一直持續下去。現在必須考慮到未來的攻擊情形,通過設計新的安全產品能防范未來的攻擊,這將最終確保用于電子護照的非接觸控制器無論是現在還是未來都是安全的。

作者:

Calvin Lee

識別技術市場經理

Peter Laackmann

產品安全負責人

Marcus Janke

產品安全高級專家

英飛凌科技公司

本文關鍵詞:電子護照,非接觸,安全控制器,非接觸安全,子護照,非接觸,安全控制器,非接觸安全控,護照,非接觸,安全控制器,非接觸安全控制,照,非接觸,安全控制器,非接觸安全控制器,,非接觸,安全控制器,非接觸安全控制器,,非接觸,安全控制器,非接觸安全控制器,芯,接觸,安全控制器,非接觸安全控制器,芯片

上一篇:手機支付與IC卡應用關系分析[ 12-02 ]

下一篇:如何在廣電智能建筑中建立一卡通管理系統[ 12-02 ]