CPU卡應用方案和密碼管理技術

文章出處:http://www.xujuanpiju.com 作者:中國一卡通網 收編 人氣: 發表時間:2011年10月08日

本文以LEGIC的CPU卡應用方案——“卡中卡”為例,對CPU卡應用中的加密算法進行了綜合性介紹,指出基于通用加密方法的CPU系統的安全 性也存在一定的安全隱患。建議CPU卡應用時選用通過安全認證(GP,EAL+),最好是采用AES加密方法的CPU卡技術;在COS的選擇上,最好采用 具有通訊安全認證的系統,以及最好采用JAVA基礎的COS,如JCOP等。

端到端的安全性

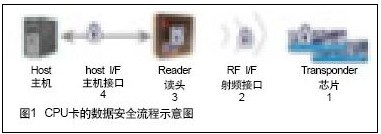

在整個讀卡的過程中,LEGIC提供的CPU卡應用方案,不單從最前端的卡片上為數據保密,到最終把讀取的數據從讀卡器發出去的過程中,都有非常嚴密的保護。圖1是卡片到數據在空中的傳輸,到讀卡器收集數據,到讀卡器把數據傳輸的一個點對點的數據安全示意圖。

圖1

1、卡片內的數據保護

該CPU卡獨有的MTSC(主令牌系統)是一個密鑰管理系統。而每個令牌內都存有一個密鑰基因。保護數據的密鑰是由密鑰基因加上卡 片的UID號,通過運算程式,在卡片初始化的過程中而產生的。所以卡片經過初始化后,就建立了“一卡一密”和“一扇一密”來保護扇段內的數據。采用的加密 方法,除了通用的DES、3DES、SHA-1之外,也有新的CPU卡應用中采用AES加密方法。由于系統提供的讀頭及CPU卡上應用程序,并支持在線更 新,安全保障有了保證。

系統不單對卡片內的數據作出保護,如應用需要的話,就連公開的序列號(UID)也可以進行加密保護。這樣就可保證UID的唯一性,也同時增強安全性。

系統雖然應用了多樣化密鑰(DiversifyKey)的概念去保護卡內的數據,但每一種芯片卡的密鑰運算程式都不一樣。這對“黑 客”而言,破解一種芯片的密鑰運算方法,不代表同時把其他種類的芯片一起解破,實際上,他又要從頭開始。除了傳統高安全的邏輯加密技術之外,寫在CPU卡 內的數據不單只靠COS的密鑰保護,同時也保護自己的數據,這樣不只更安全,而且不會和其他應用發生沖突,這也是CPU卡應用上的獨到之處。

2、讀卡器和卡片之間的數據傳輸

所有讀卡器和卡片在通訊開始時,都會通過一個鑒證程序來確保在讀卡器前面的卡片是不是一張真正的CPU卡片,而非“克隆卡”。這樣做的好處是,可以防止有人嘗試盜取空中傳輸數據的企圖。

讀卡器和卡片之間的通訊是絕對不會把保護數據的密鑰在空中傳輸,這是為了確保密鑰的安全性。

所有數據的傳輸都可選用自有的加密方法,也可以選用市場上通用的DES、3DES或AES(只在AFS4096上實現)的加密方法。這樣做的好處是,即使數據在傳輸中被盜取,也無法解開數據本身的內容。

所有數據的傳輸都可以加驗證功能(CRCCheck),這樣也確保了數據傳輸的穩定性以及可靠性。

3、讀卡器的安全性

CPU卡的讀卡器都有自動消除令牌功能,以配合讀卡器一經非法打開,存儲的令牌將自動消除。這相對用PSAM卡儲存密鑰要安全得多。因為萬 一坐卡器或POS終端被盜,PSAM卡也會一起被盜。現時的PSAM卡技術和對應的DES算法被廣泛應用,但它的安全性一直存在爭論。其一,DES作為 lucifer算法的改進版本,但卻從lucifer算法的密碼長度128位,變成了56位。56位的密碼應該不足以抵御窮舉攻擊。其二,DES內部結構 中至關重要的S盒的設計標準是保密的,無法確信真是安全。而密碼相關信息存于芯片內部,安全性更好。

CPU卡的讀卡器需接受相關令牌的授權才可對相關的卡片作出讀寫操作,無需進行密碼的傳遞。授權卡是實物形式,可以授權及取回,從而減少管理風險。

4、讀卡器到電腦通訊安全

讀寫器到電腦之間的通訊,還可以采用鑒證及加密來實現數據保護。其實現與無線接口的三次認證類似,不再詳述。以上所有不同的安全功能,都在技術基層上增加了本身的復雜性,相對的也增加了技術本身的抗破解能力。

密碼管理系統

密碼管理一般包括密碼生成、密碼分散、密碼傳遞,下面的密碼管理是建設部的密碼管理的介紹。

密鑰卡中新密鑰的產生主要有兩類方式:即直接在密鑰卡中產生新密鑰;在其它安全設備中產生新密鑰,然后裝載到密鑰卡中。產生新密鑰 的數據,可以是碼單、密鑰種子等形式。碼單實際上是密鑰種子的一種形式,它將種子數據分成幾部分,分別由不同的人控制,這樣可以提高系統的安全性。

不同的應用密鑰是根據加密算法進行分散運算取得的。經過從種子數據、到應用主密鑰、地區分密鑰、卡分散密鑰等多層次逐級分散。 密鑰分散的目的,即使某個子密鑰泄露了,那也不會威脅管理主密鑰的安全,因為無法從子密鑰和分散數據推導出主密鑰,從而提高了系統的安全性,降低了安全風 險和管理成本。

密碼傳輸過程中,用傳遞密碼來保護其安全性。

從密碼管理系統的各環節不難看出,其管理復雜程序是很大的,而且主要依靠人或制度來管理。還要使用專用的加密機。例如商密管理條例 規定,泄露商用密碼技術秘密、非法攻擊商用密碼或者利用商用密碼,從事危害國家的安全和利益的活動,情節嚴重,構成犯罪的,依法追究刑事責任。

密碼管理方法除了建設部用的加密機來管理密碼外,還有采用物理化的密碼管理方法。只要實物管理好令牌(實物卡),就能保護好系統的安全性。

主令牌系統

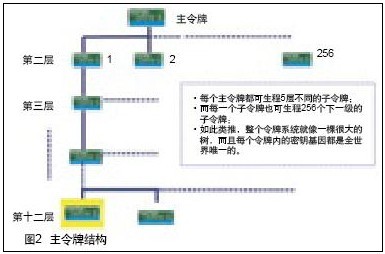

該CPU卡應用方案,對每個合作伙伴發出的令牌都是全世界唯一的。所以,從每一個令牌所產生的所有子令牌,也是全世界唯一的。每一 個令牌都可以生成256個子令牌,每個子令牌又可以生成256個子子令牌,依此類推,最多可生成12層深。這就是一個很大的主令牌系統,其結構如圖2所 示。

圖2

每一個子令牌可以編成3種不同功能的授權卡

IAM卡:用作初始化授權卡(IAM+:可以限制發卡的數量);

SAM卡:用作初始化應用系統;

GAM卡:通用授權卡,可生成下一級的子令牌。

2、每一個生成出來的子令牌的權限都是可以控制的

例如:這令牌能否再生成下一級的令牌;這令牌能否自我生成另一個同樣的子令牌,這樣整個令牌系統都在操控之中。

而且初始化卡片的令牌(IAM)和初始化讀卡器的令牌(SAM)是分開兩個不同的令牌,這可實現更高安全性。

卡中卡技術

在現有市場上的大部分非接觸式技術,都是用邏輯加密技術,因絕大部份的非接卡本身不帶CPU,所以加密的程序還是不及接觸式的 CPU卡。而且,非接觸式的卡可以不停地被嘗試去讀和試,這是有利于黑客不停地去嘗試破解。雖然接觸式的CPU卡比較安全,而且內存量要比邏輯加密卡要大 很多,但正常的損壞還是會發生。

這樣,結合了CPU卡和非接觸式卡的雙界面卡,就產生了,如圖3所示。

圖3

因此,雙界面技術,結合了射頻技術和接觸式技術的優勢——內存大、靈活、非接觸式以及安全性極高。